Nello script #169 abbiamo visto come attivare e usare Azure Active Directory per autenticarci e accedere ad un'istanza di Azure SQL Database. Nell'esempio, utilizziamo infatti SQL Management Studio per effettuare un accesso tramite prompt.

In questo script, invece, mostriamo come sfruttare AAD quando sviluppiamo per poter accedere ad un'istanza remota senza usare delle credenziali. Questo è possibile grazie agli endpoint OAuth messi a disposizione per il rilascio di un token e alla possibilità che l'oggetto SqlConnection ha di accettare un access token. Questa possibilità è presente da .NET Framework 4.7.2 e da .NET Core 2.2 e ci permette di usare stringhe di connessione senza che queste contengano le chiavi user e password. Quando lavoriamo in team possiamo usare quindi utenze diverse e revocarle più facilmente, oltre che a rendere più sicuro l'accesso mediante l'uso di token di breve durata.

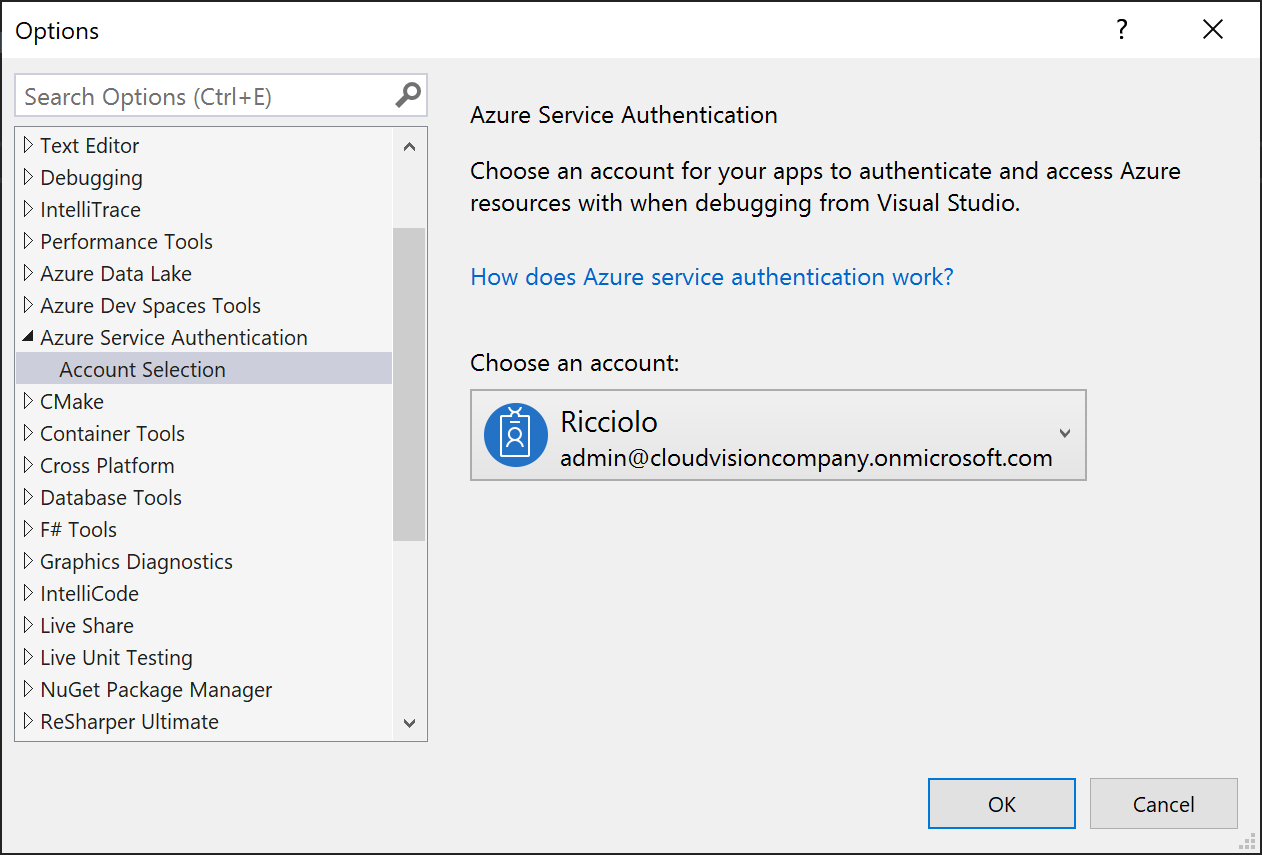

Per poter sfruttare questa funzionalità è necessaria la complicità di Visual Studio. Aprendo le opzioni, alla voce Azure Service Authentication, troviamo la selezione dell'account che vogliamo usare per autenticarci verso SQL Database.

In pratica spostiamo il prompt e la selezione dell'account all'interno di Visual Studio per non alterare il nostro applicativo. A questo punto dobbiamo installare il pacchetto NuGet Microsoft.Azure.Services.AppAuthentication che contiene la classe AzureServiceTokenProvider necessaria per ottenere il token. Essa in base al contesto in cui si trova, cerca di chiamare un endpoint esposto da Visual Studio stesso per il rilascio del token attraverso poi AAD. Il token viene poi messo in cache e restituito per poter essere usato. Laddove abbiamo un SqlConnection, possiamo quindi modificare il codice come segue.

// Ottengo il token

var azureServiceTokenProvider = new AzureServiceTokenProvider();

string token = await azureServiceTokenProvider.GetAccessTokenAsync("https://database.windows.net/");

// Creo la connessione

var connection = new SqlConnection(connectionString);

connection.AccessToken = token;Come anticipato, la stringa di connessione non deve contenere le credenziali. La chiamata a GetAccessTokenAsync è asincrona, ma in realtà nella maggior parte dei casi si concluderà immediatamente recuperando il token dalla cache, poiché la classe AzureServiceTokenProvider provvede in autonomia al rinnovo dello stesso solo quando necessario.

Questa tecnica è molto comoda e funziona indipendentemente da come l'applicativo sia lanciato o configurato. Inoltre, la stessa classe può essere usata per ottenere token anche per altre tipologie di risorse o quando l'app gira nell'ambito Azure, ma questo sarà oggetto di un prossimo script.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Eseguire una ricerca avanzata per recuperare le issue di GitHub

Ricevere notifiche sui test con Azure Load Testing

Creare una libreria CSS universale: i bottoni

Utilizzare Azure Cosmos DB con i vettori

Utilizzare Locust con Azure Load Testing

Configurare il nome della run di un workflow di GitHub in base al contesto di esecuzione

Gestire gli accessi con Token su Azure Container Registry

Gestione degli eventi nei Web component HTML

Utilizzare il nuovo modello GPT-4o con Azure OpenAI

Escludere alcuni file da GitHub Secret Scanning

Sfruttare gli embedding e la ricerca vettoriale con Azure SQL Database

I più letti di oggi

- Formati per l'impostazione del colore in CSS3

- Eseguire una chiamata AJAX per inviare dati al server in Angular 2

- Impostare un riferimento ad una entity collegata tramite foreign key

- la Call For Papert per #netconfit è aperta!invia la tua sessione da https://aspit.co/netconfit-20 puoi parlare di #net5, #aspnet5, #efcore5, #CSharp9 e tutto quello che ruota intorno a #dotnet.