Tra i numerosi servizi della piattaforma Microsoft Azure è presente tutta una parte dedicata alla gestione delle identità. Active Directory è il servizio che contiene tutto ciò che serve per gestire l'identità digitale: utenti, gruppi, applicazioni ecc. La sua prima versione è dedicata alle aziende e agli accessi interni, ma esiste anche una controparte, che si basa molto sul primo, di nome B2C.

Ci permette di gestire utenti, registrarli, gestire le password ed esporre endpoint OAuth, per di più gratuitamente fino a 50.000 utenti. E' in grado di integrarsi con diversi provider esterni o di consentire l'accesso ad utenze di un database proprio. Permette inoltre con pochi sforzi di supportare l'autenticazione a due fattori.

Fino a poco tempo fa, questa opzione era attivabile per un'intera policy e non permetteva di distinguere tra utenti diversi, ma ora è possibile sfruttare il conditional access per indicare per quali utenti, gruppi o condizioni è richiesta l'autenticazione a due fattori.

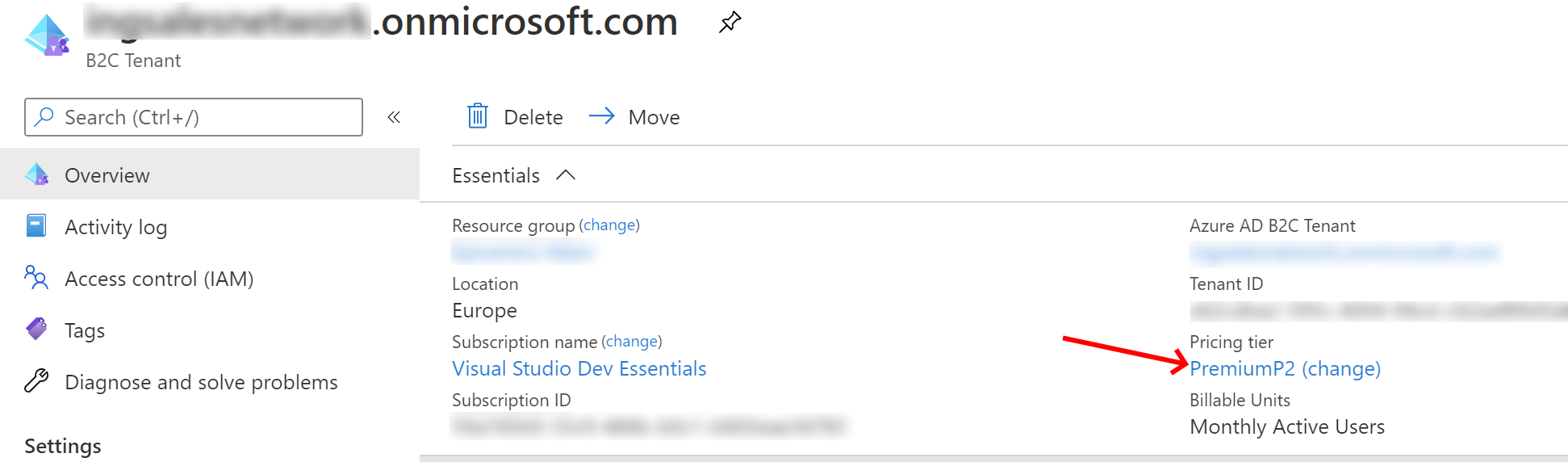

Per prima cosa è necessario migrare il tenant B2C al pricing tier PremiumP2. Posizionandosi sul tenant che detiene quello B2C (in genere creato con la sottoscrizione), cercare in tutte le risorse quella di tipo B2C Tenant. Nella panoramica troviamo un link per cambiare il livello.

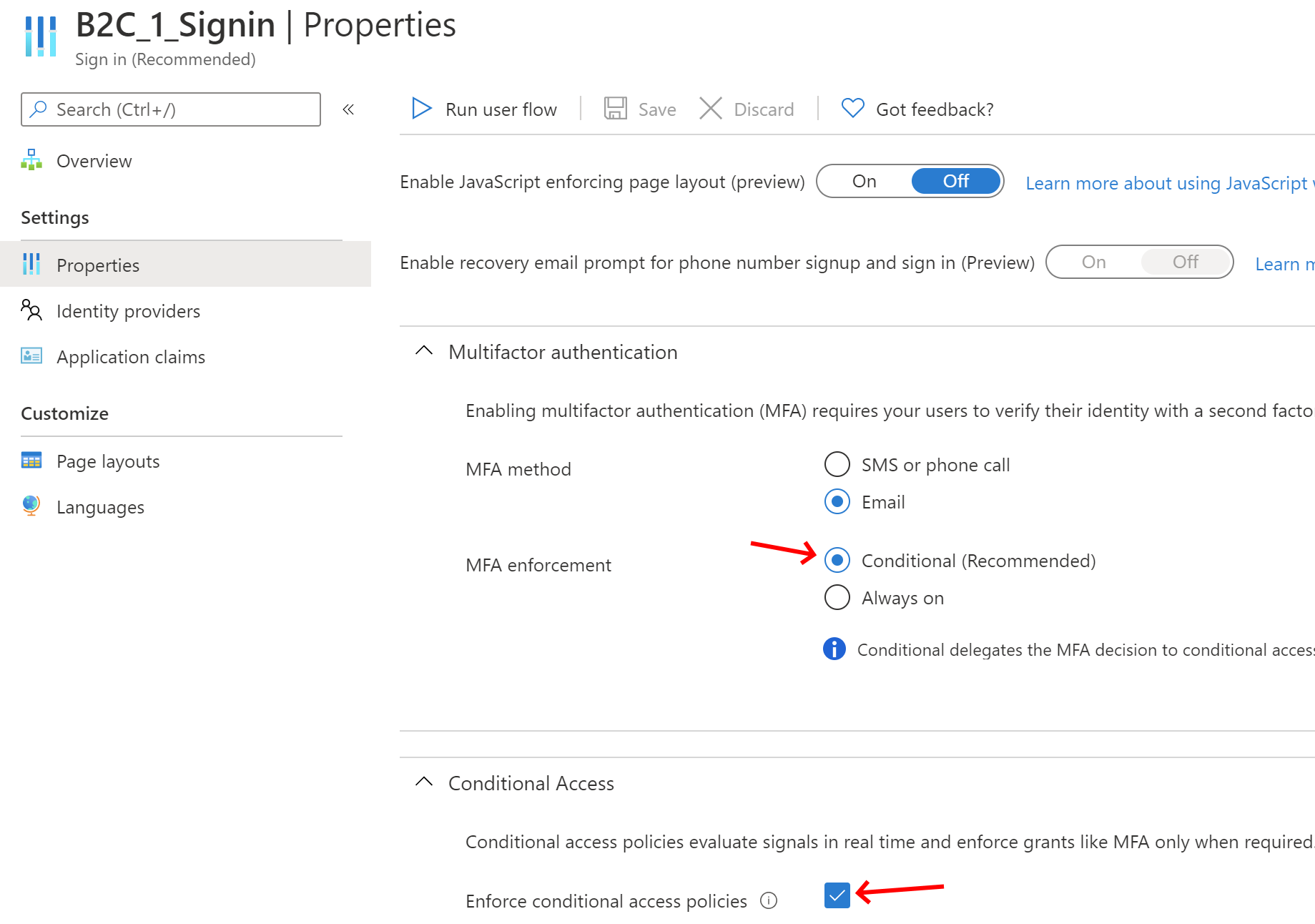

Successivamente accediamo al tenant B2C, in particolare nella sezione User flows. E' necessario usare un flow che sia di tipo v2 (Recommended). Entriamo nel flow e nella rispettiva sezione Properties.

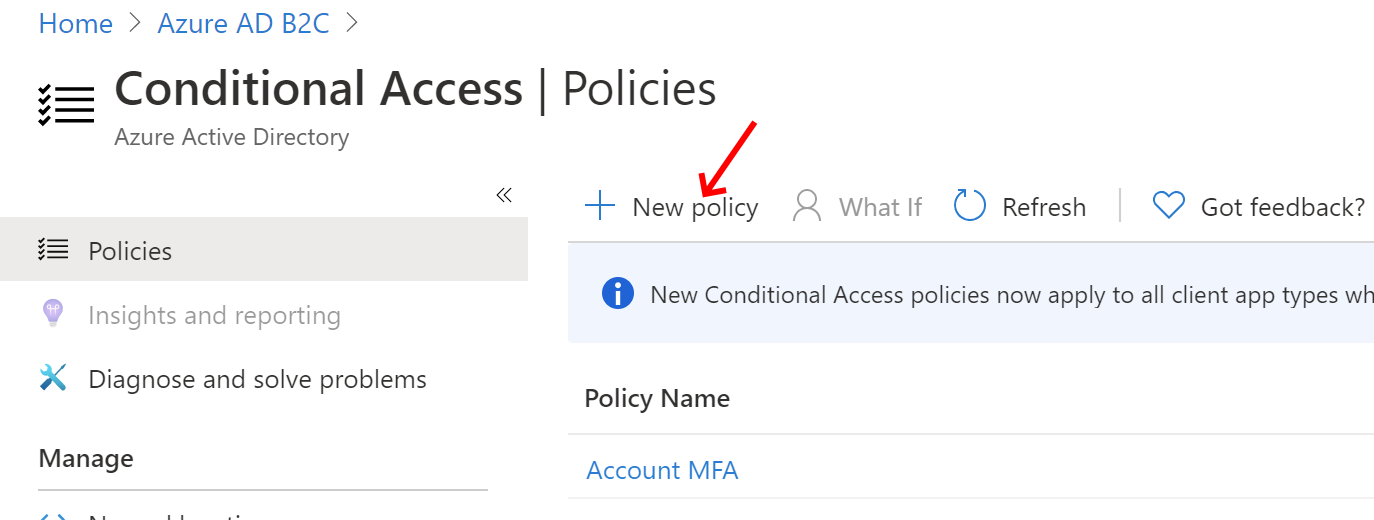

Spuntiamo la voce MFA affinché sia condizionale e ne abilitiamo l'uso. Fatto questo usciamo dagli user flow e accediamo alla nuova voce Conditional access. Qua possiamo creare più policy a seconda delle condizioni da avere.

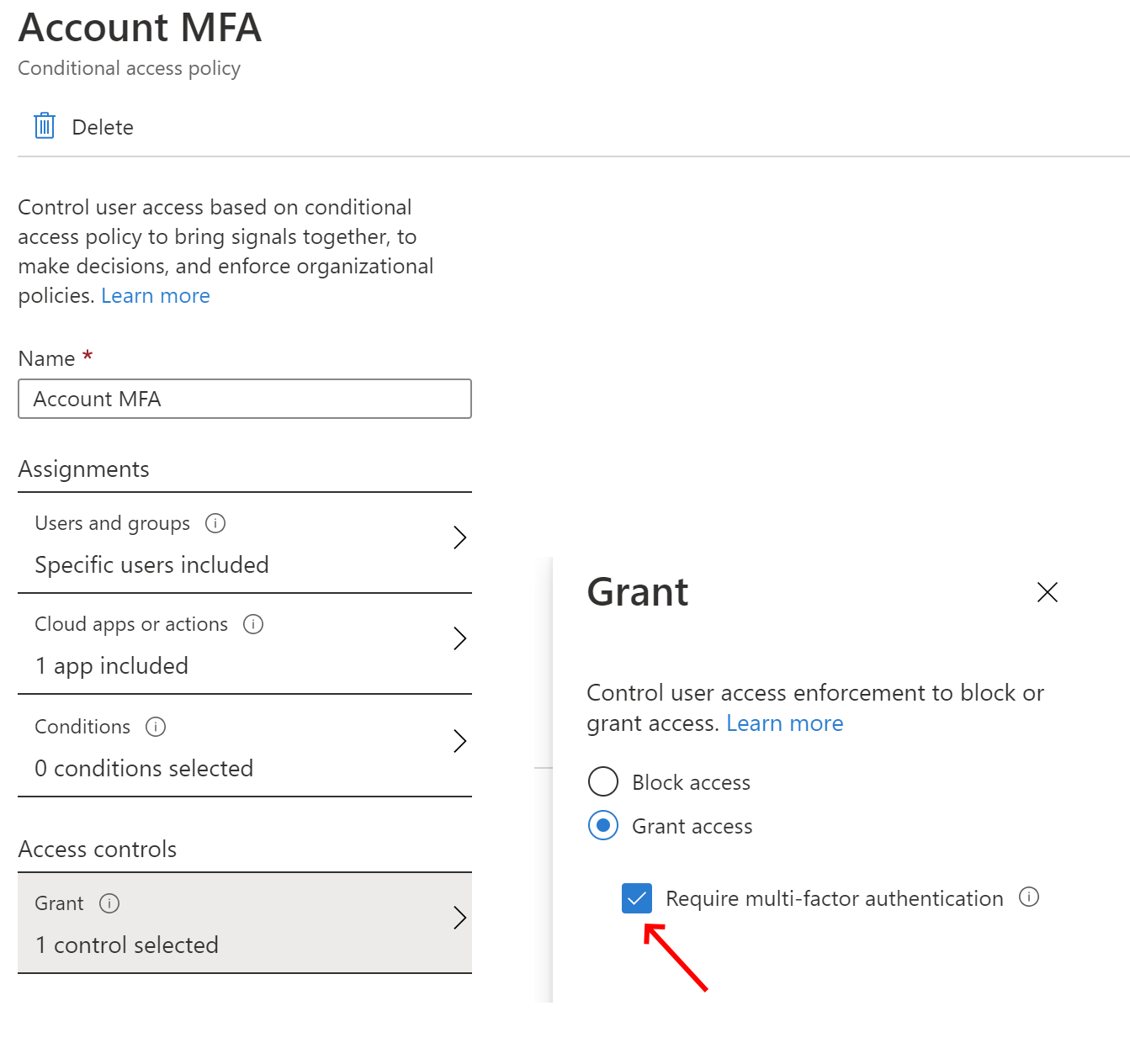

Nella policy andiamo ad indicare rispettivamente gli utenti o i gruppi, quali app devo usufruire della MFA (ricordarsi di mettere tutte o almeno una) e se consentire l'accesso ma solo tramite multi-factor authentication.

Fatti questi passaggi possiamo provare ad effettuare un login che soddisfi le condizioni e constatare che verrà richiesta l'autenticazione tramite e-mail o SMS.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Ottimizzare le performance usando Span<T> e il metodo Split

La gestione della riconnessione al server di Blazor in .NET 9

Effettuare il refresh dei dati di una QuickGrid di Blazor

Documentare i servizi REST con Swagger e OpenAPI con .NET 9

Rinnovare il token di una GitHub App durante l'esecuzione di un workflow

Utilizzare gRPC su App Service di Azure

Introduzione alle Container Queries

Combinare Container Queries e Media Queries

Inference di dati strutturati da testo con Semantic Kernel e ASP.NET Core Web API

Gestire eccezioni nei plugin di Semantic Kernel in ASP.NET Core Web API

Potenziare la ricerca su Cosmos DB con Full Text Search

Utilizzare il metodo ExceptBy per eseguire operazione di sottrazione tra liste