Tra le molteplici funzionalità di Azure Active Directory vi è la possibilità di poter definire un'applicazione e poter poi sfruttarla per permettere ad un applicativo web, mobile o server di operare per conto di un utente o verso un altro applicativo, il tutto sfruttando protocolli standard come OpenID connect. Attraverso Role-based access control (RBAC) possiamo indicare quali utenti possono usare una certa applicazione, quali gruppi, ma possiamo anche definire i ruoli da un punto di vista applicativo.

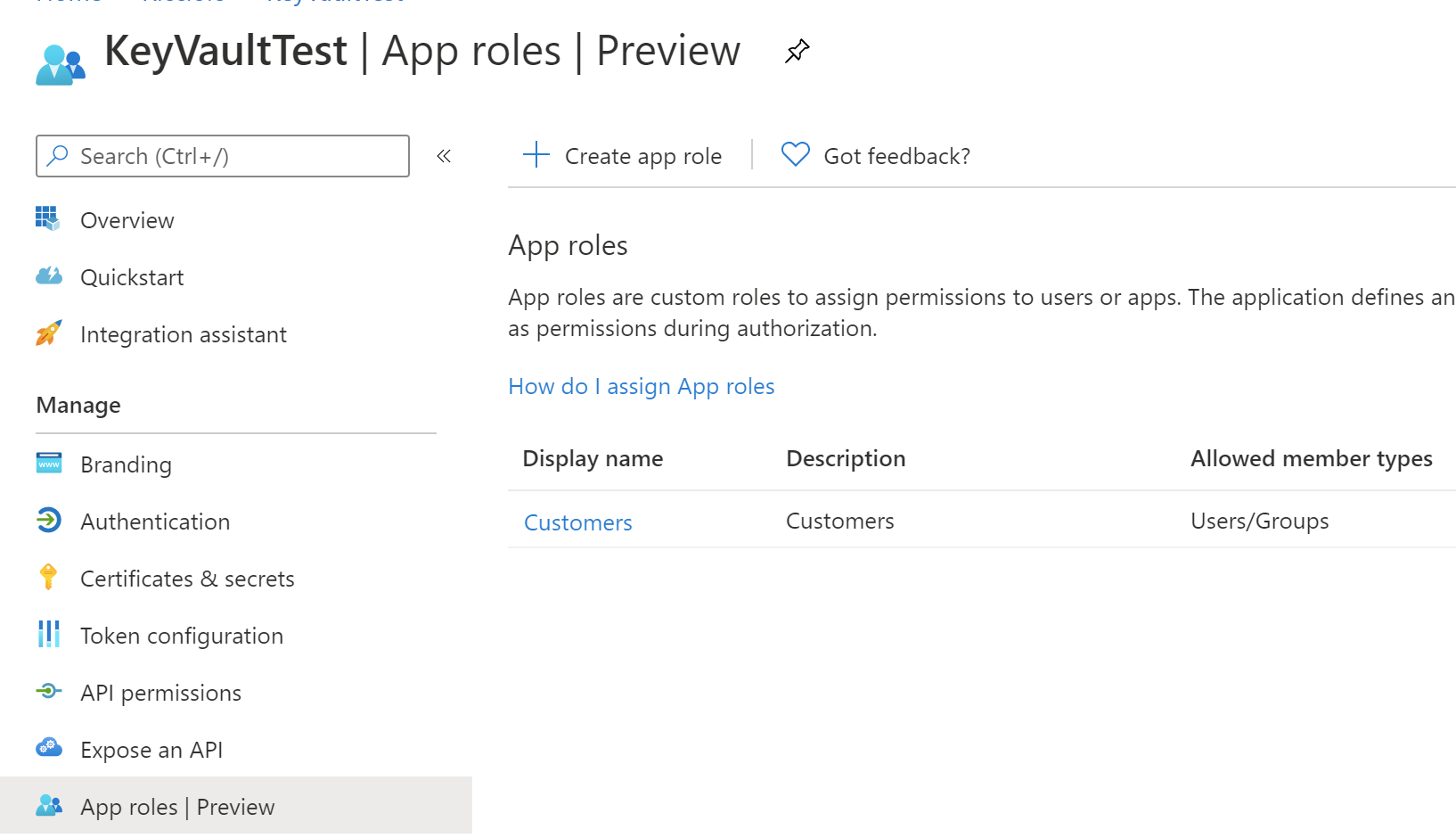

Questa funzionalità è presente da molto tempo ma essa richiedeva la modifica del manifest, andando ad intervenire sulla sezione json appRoles. Di recente è stata introdotta un'interfaccia dedicata che ci permette di modificare i ruoli dell'app. La troviamo in una nuova voce App roles relativa all'applicazione stessa.

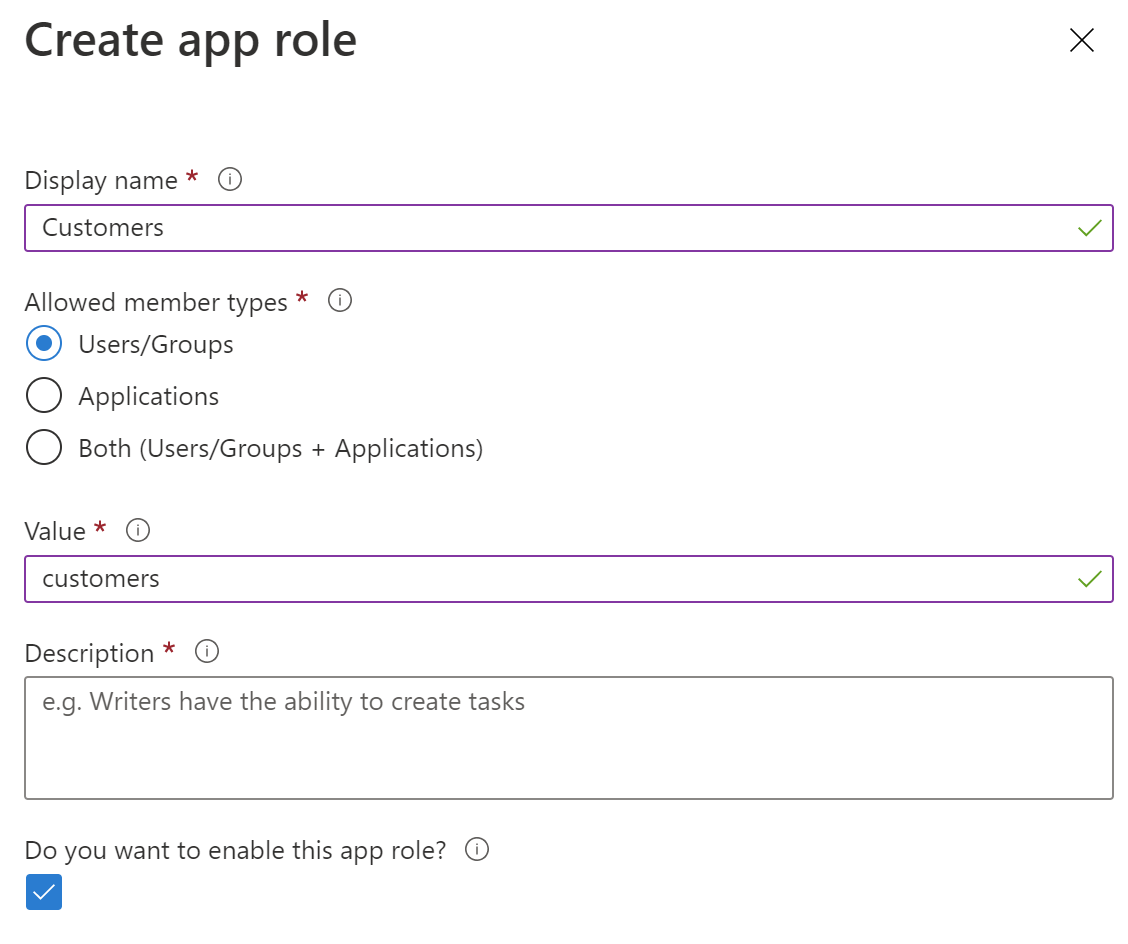

In questa schermata troviamo i ruoli che un utente, o un'app, può avere quando si autentica per essa. Possiamo infatti specificare chi è il target dei ruoli, come mostrato nella schermata seguente.

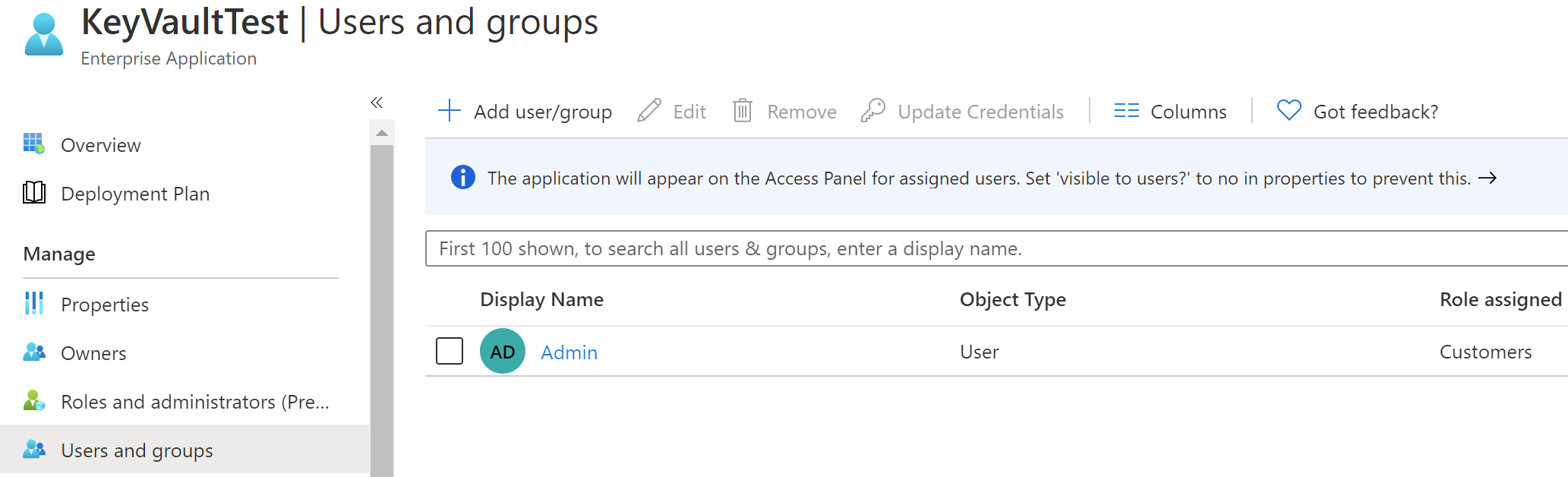

Definiti i ruoli è necessario andare nella sezione Enterprise applications, cercare l'applicazione stessa e nella sezione Users and groups assegnare i ruoli dell'applicazione agli utenti o ai ruoli.

Questi ruoli saranno poi presenti nel token per permettere alle logiche di validare l'utente che opera.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Gestire codice JavaScript con code splitting e lazy loading

Utilizzare Locust con Azure Load Testing

Mischiare codice server side e client side in una query LINQ con Entity Framework

Dallo sviluppo locale ad Azure con .NET Aspire

Utilizzare WebJobs su Linux con Azure App Service

Utilizzare i command service nei test con .NET Aspire

Creare agenti facilmente con Azure AI Agent Service

Controllare la velocità di spostamento su una pagina HTML

Abilitare automaticamente il force push di un gruppo su Azure DevOps

Recuperare gli audit log in Azure DevOps

Recuperare automaticamente un utente e aggiungerlo ad un gruppo di Azure DevOps

.NET Aspire per applicazioni distribuite