Azure Container Apps è una piattaforma versatile che ci consente di eseguire i nostri container in modo scalabile e affidabile. Quando si tratta di configurare le nostre applicazioni all'interno di questi container, è fondamentale gestire le informazioni sensibili in modo sicuro. Questi secrets possono includere stringhe di connessione ai database, chiavi di autenticazione, token di accesso API e molto altro ancora.

Mentre è possibile memorizzare questi secrets come variabili d'ambiente all'interno dei container, spesso è preferibile utilizzare un file per gestirli perché sono generalmente più sicuri rispetto alle variabili d'ambiente, le quali possono essere più facilmente esposte durante il debug o tramite registri di sistema non adeguatamente protetti. Inoltre, l'utilizzo di un file di secrets semplifica notevolmente la gestione di multiple chiavi e stringhe di connessione. È possibile organizzare facilmente queste informazioni in un file strutturato.

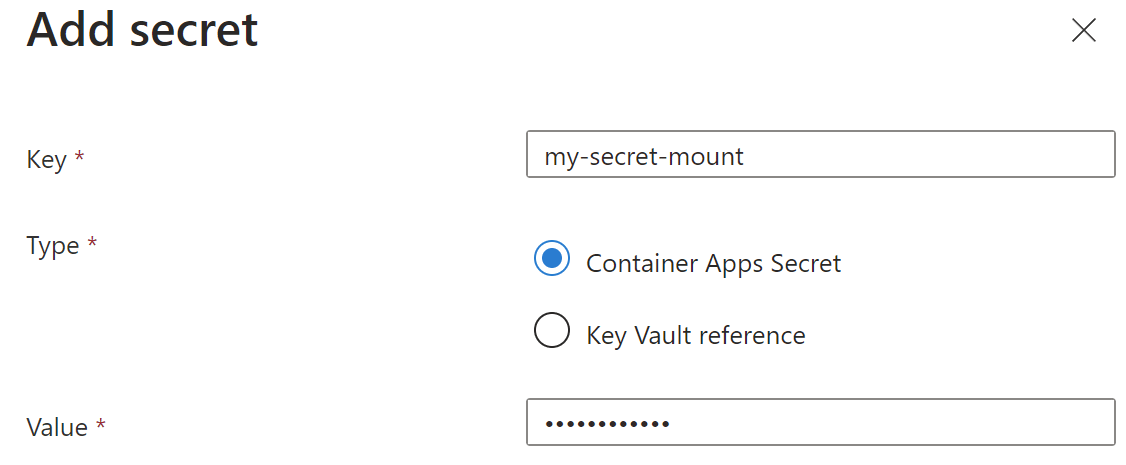

La creazione di un file di secrets in Azure Container Apps è un processo relativamente semplice. Iniziamo definendo i nostri secrets nella sezione omonima dell'ambiente Azure Container Apps. Questi secrets possono includere stringhe di connessione a database, chiavi API o qualsiasi altra informazione sensibile che la vostra applicazione richiede.

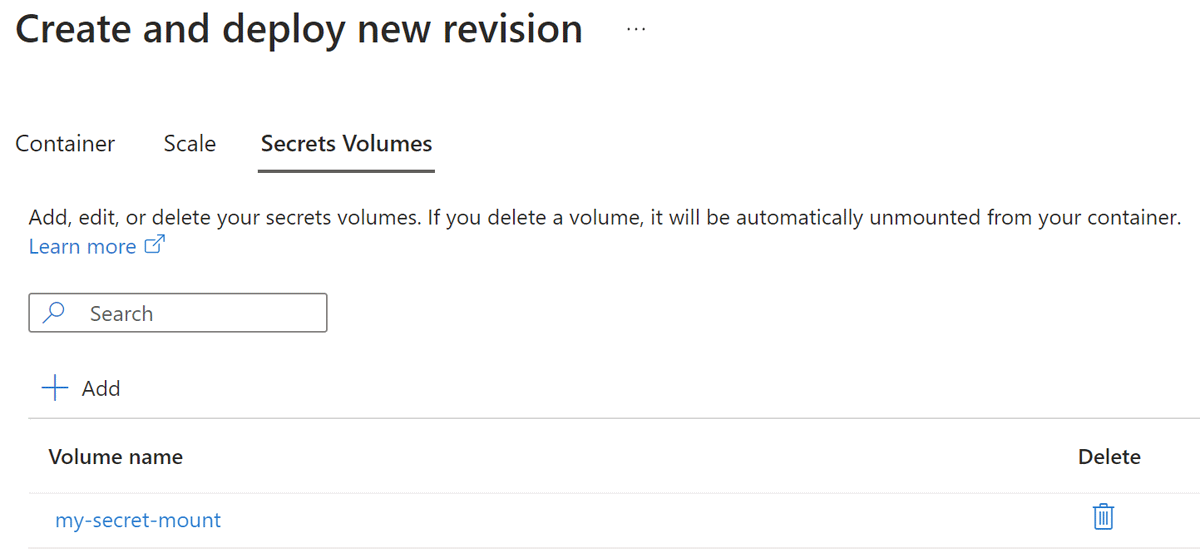

Una volta definiti i secrets dobbiamo creare una nuova revisione del nostro deployment, posizionarci nella scheda secrets volumes e aggiungere una nuova voce. Indichiamo semplicemente il nome e se esporre tutti i secrets. In alternativa possiamo sceglierne solo alcuni.

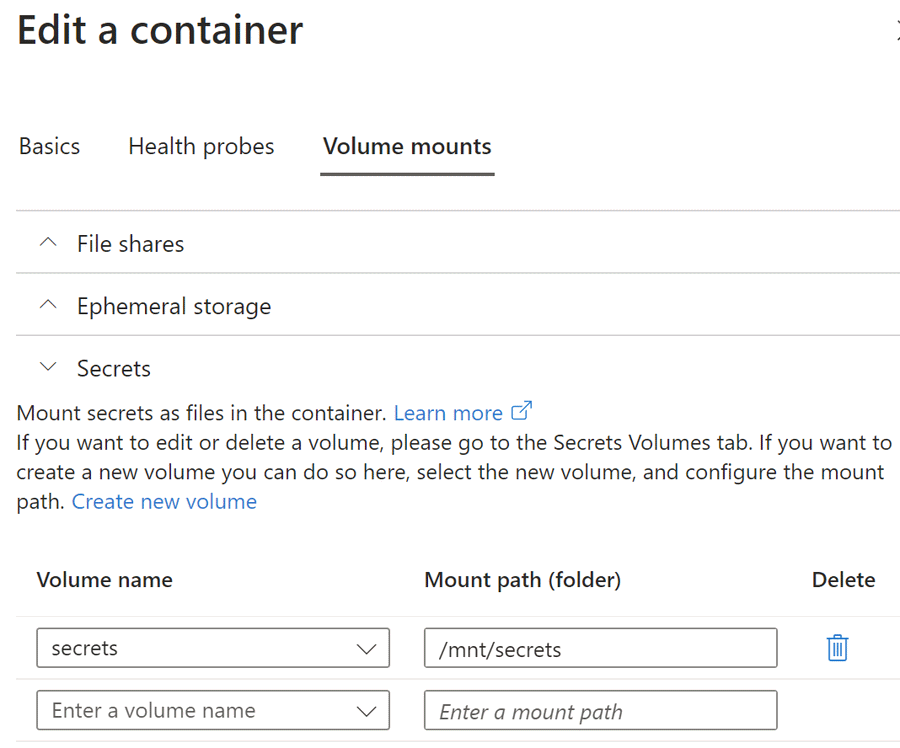

Definito che vogliamo esporre i secret come volumi, andiamo in modifica di un container ed accediamo alla scheda secrets volumes. Selezioniamo la voce precedentemente creata e impostiamo il percorso dove troveremo i nostri file: /mnt/secrets. Infine, procediamo con il deployment.

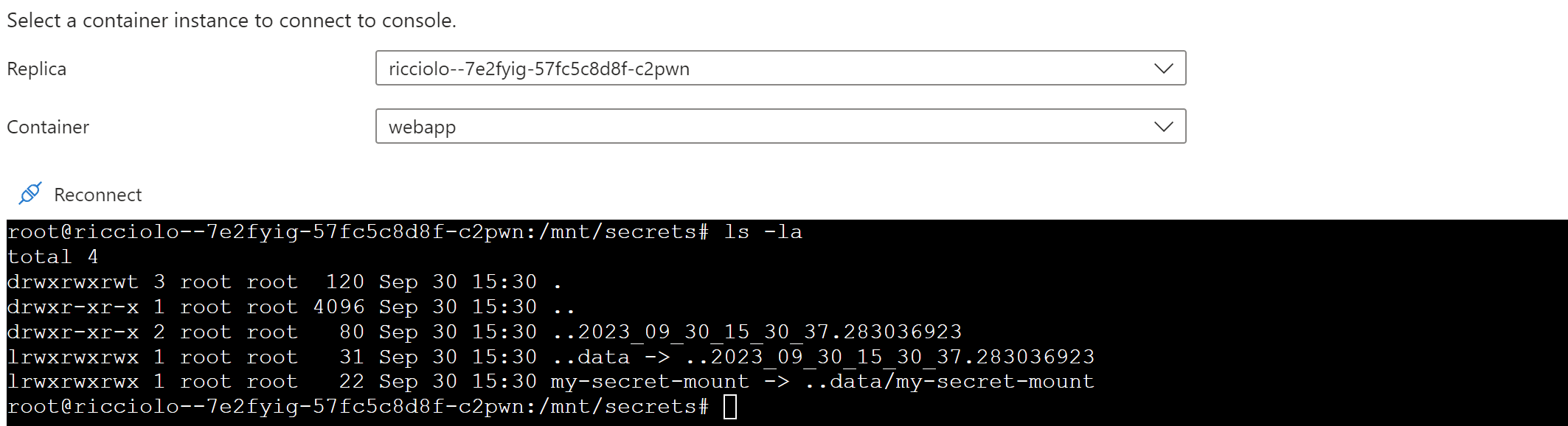

Possiamo a questo punto entrare nel container tramite la console e constatare la presenza del file nella cartella indicata, ognuno dei quali avrà un nome uguale al nome del secret.

Il file è in sola lettura e può essere comodamente letto dalle app.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Scrivere selettori CSS più semplici ed efficienti con :is()

Utilizzare Azure Cosmos DB con i vettori

Referenziare un @layer più alto in CSS

Creare agenti facilmente con Azure AI Agent Service

Migliorare la scalabilità delle Azure Function con il Flex Consumption

Ordinare randomicamente una lista in C#

Ordine e importanza per @layer in CSS

Eseguire query per recuperare il padre di un record che sfrutta il tipo HierarchyID in Entity Framework

Supportare lo HierarchyID di Sql Server in Entity Framework 8

Utilizzare QuickGrid di Blazor con Entity Framework

Generare una User Delegation SAS in .NET per Azure Blob Storage