Azure Container Apps è un ambiente gestito che utilizza Kubernetes come suo orchestratore di container. Le applicazioni ospitate in questo ecosistema comunicano tra loro attraverso una rete dedicata, un aspetto chiave che garantisce l'efficienza e l'isolamento dei dati. Questa rete dedicata, gestita da Kubernetes, permette non solo una comunicazione fluida e sicura tra i container ma anche l'orchestrazione dinamica delle risorse, ottimizzando le prestazioni e la scalabilità, che può andare anche oltre la singola macchina fisica/virtuale e facendo viaggiare di conseguenza i pacchetti anche sulla rete interna del cloud.

Poiché spesso all'interno di un cluster la comunicazione tra le varie app avviene in chiaro (HTTP o TCP) possono configurarsi situazione in cui vogliamo rendere questa comunicazione più sicura per prevenire attacchi di tipo man-in-the-middle e garantire che le informazioni sensibili rimangano protette durante la trasmissione. Per farlo, in container apps possiamo utilizzare la tecnologia mutual transport layer security (mTLS) che entra in gioco per criptare i dati trasmessi tra le applicazioni.

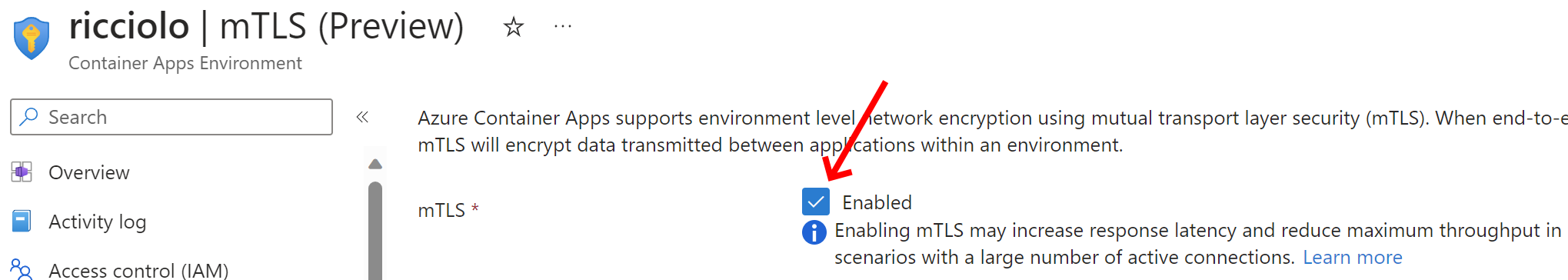

Per farlo dobbiamo entrare nell'environment e nella specifica sezione mTLS. Da qua è sufficiente mettere una spunta per ottenere automaticamente la comunicazione tra le app sicura.

Sebbene questa soluzione offra un livello di sicurezza notevole, è importante notare che il runtime di Container Apps non gestisce l'autorizzazione per il controllo dell'accesso tra applicazioni utilizzando mTLS, lasciando agli sviluppatori il compito di implementare meccanismi di controllo accessi adeguati. Inoltre, l'abilitazione di mTLS può aumentare la latenza di risposta e ridurre il throughput massimo in scenari di alto carico, rappresentando un compromesso tra sicurezza e performance.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

.NET Conference Italia 2024

Utilizzare Azure AI Studio per testare i modelli AI

Ordine e importanza per @layer in CSS

Supportare lo HierarchyID di Sql Server in Entity Framework 8

Sfruttare gli embedding e la ricerca vettoriale con Azure SQL Database

Configurare lo startup di applicazioni server e client con .NET Aspire

Ricevere notifiche sui test con Azure Load Testing

Inference di dati strutturati da testo con Semantic Kernel e ASP.NET Core Web API

Potenziare la ricerca su Cosmos DB con Full Text Search

Gestire gli accessi con Token su Azure Container Registry

Generare una User Delegation SAS in .NET per Azure Blob Storage

Utilizzare Azure Cosmos DB con i vettori