Nello script #35 abbiamo visto come sfruttare il layer delle Azure Web App per proteggere le nostre applicazioni, con pochi click, attraverso il portale. Questo meccanismo è indipendente dalla piattaforma e linguaggio utilizzato e non si occupa solo della parte di dialogo con gli identity provider (nel caso specifico Google), ma funge anche da token store, cioè si occupa della memorizzazione dell'access token e delle informazioni ottenute da esso.

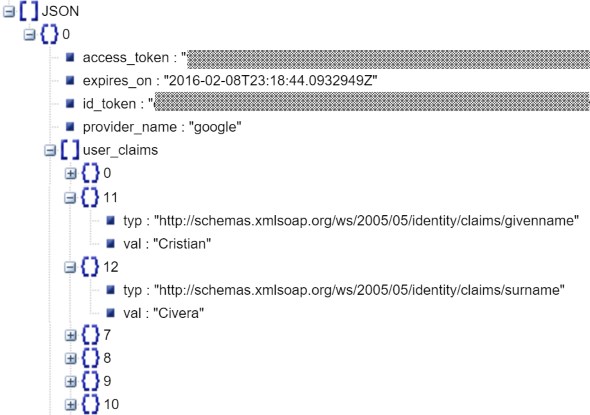

Per questo motivo è disponibile un endpoint speciale, accessibile all'indirizzo https://mioSito.azurewebsites.net/.auth/me che se chiamato in GET, quindi da JavaScript o da un applicativo client (tipicamente mobile), restituisce un JSON simile a questo estratto.

{"access_token":"4354353453rgdgdgdfgd",

"expires_on":"2016-02-08T23:18:44.0932949Z",

"provider_name":"google","user_claims":[...]Esso contiene il token, ma come visibile con questo parser, anche i claim, come possono essere il nome e cognome.

Con il token possiamo inoltre sfruttare le API di Google per agire per conto dell'utente.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Eseguire operazioni sui blob con Azure Storage Actions

Effettuare il binding di date in Blazor

Definire stili a livello di libreria in Angular

C# 12: Cosa c'è di nuovo e interessante

Utilizzare Azure AI Studio per testare i modelli AI

Sostituire la GitHub Action di login su private registry

Configurare il nome della run di un workflow di GitHub in base al contesto di esecuzione

Evitare (o ridurre) il repo-jacking sulle GitHub Actions

Generare la software bill of material (SBOM) in GitHub

Persistere la ChatHistory di Semantic Kernel in ASP.NET Core Web API per GPT

Ottimizzare il mapping di liste di tipi semplici con Entity Framework Core

Autenticarsi in modo sicuro su Azure tramite GitHub Actions